Подготовка физической сети Kube-OVN Underlay

Сетевая инфраструктура контейнеров в режиме передачи Kube-OVN Underlay зависит от поддержки физической сети. Перед развертыванием сети Kube-OVN Underlay необходимо совместно с сетевым администратором спланировать и выполнить соответствующие настройки физической сети заранее, чтобы обеспечить сетевую связность.

Содержание

Инструкции по использованию

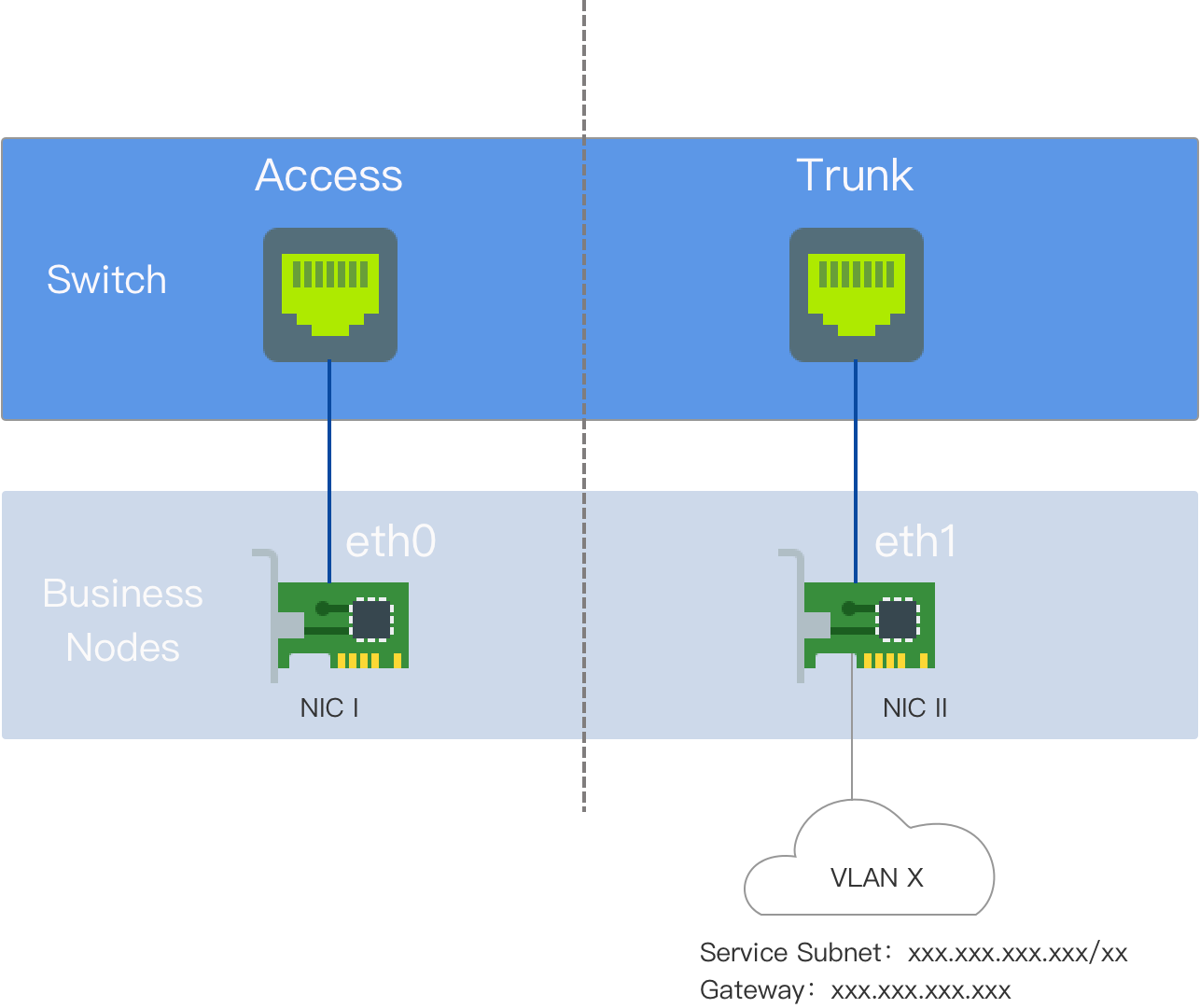

Kube-OVN Underlay требует развертывания с несколькими сетевыми интерфейсными картами (NIC), при этом подсеть Underlay должна использовать исключительно один NIC. Другие типы трафика, например SSH, не должны использовать этот NIC и должны работать через другие NIC.

Перед использованием убедитесь, что на сервере узла имеется как минимум двухсетевой NIC, рекомендуется, чтобы скорость NIC была не менее 10 Гбит/с или выше (например, 10 Гбит/с, 25 Гбит/с, 40 Гбит/с).

-

NIC Один: NIC с маршрутом по умолчанию, настроенный с IP-адресом, соединённый с внешним интерфейсом коммутатора, который настроен в режиме Access.

-

NIC Два: NIC без маршрута по умолчанию и без настроенного IP-адреса, соединённый с внешним интерфейсом коммутатора, который настроен в режиме Trunk. Подсеть Underlay использует исключительно NIC Два.

Объяснение терминологии

VLAN (Virtual Local Area Network) — это технология, которая логически разделяет локальную сеть на несколько сегментов (или меньших LAN) для облегчения обмена данными между виртуальными рабочими группами.

Появление технологии VLAN позволяет администраторам логически сегментировать различных пользователей в одной физической локальной сети на отдельные домены широковещания в соответствии с реальными потребностями приложений. Каждый VLAN состоит из группы рабочих станций с похожими требованиями и обладает теми же свойствами, что и физически сформированная LAN. Поскольку VLAN делятся логически, а не физически, рабочие станции в одном VLAN не ограничены одной физической областью; они могут находиться в разных физических сегментах LAN.

Основные преимущества VLAN включают:

-

Сегментация портов. Даже на одном коммутаторе порты в разных VLAN не могут взаимодействовать друг с другом. Физический коммутатор может функционировать как несколько логических коммутаторов. Это часто используется для контроля взаимного доступа между разными отделами и площадками в сети.

-

Безопасность сети. Разные VLAN не могут напрямую обмениваться данными, что исключает небезопасность широковещательной информации. Широковещательный и одноадресный трафик внутри VLAN не будет передаваться в другие VLAN, что помогает контролировать трафик, снижать затраты на оборудование, упрощать управление сетью и повышать безопасность сети.

-

Гибкое управление. При изменении сетевой принадлежности пользователя нет необходимости менять порты или кабели; достаточно изменить конфигурацию программно.

Требования к среде

В режиме Underlay Kube-OVN связывает физический NIC с OVS и отправляет пакеты напрямую во внешнюю сеть через этот физический NIC. Возможности L2/L3 пересылки зависят от базовых сетевых устройств. Соответствующие шлюз, VLAN и политики безопасности должны быть предварительно настроены на базовых сетевых устройствах.

-

Требования к сетевой конфигурации

-

Kube-OVN проверяет доступность шлюза с помощью протокола ICMP при запуске контейнеров; базовый шлюз должен отвечать на ICMP-запросы.

-

Для трафика доступа к сервисам Pods сначала отправляют пакеты на шлюз, который должен иметь возможность пересылать пакеты обратно в локальную подсеть.

-

Если на коммутаторе или мосту включена функция Hairpin, Hairpin должен быть отключён. При использовании среды виртуальных машин VMware необходимо установить Net.ReversePathFwdCheckPromisc на хосте VMware в значение 1, тогда Hairpin отключать не нужно.

-

NIC, используемый для мостирования, не может быть Linux Bridge.

-

Режимы агрегации NIC поддерживают Mode 0 (balance-rr), Mode 1 (active-backup), Mode 4 (802.3ad), Mode 6 (balance-alb), рекомендуется использовать 0 или 1. Другие режимы агрегации не тестировались, используйте их с осторожностью.

-

-

Требования к конфигурации слоя IaaS (виртуализации)

-

Для среды виртуальных машин OpenStack необходимо отключить PortSecurity для соответствующего сетевого порта.

-

Для сети vSwitch VMware параметры MAC Address Changes, Forged Transmits и Promiscuous Mode Operation должны быть установлены в Accept.

-

Для публичных облаков, таких как AWS, GCE и Alibaba Cloud, сети в режиме Underlay не поддерживаются из-за отсутствия возможности задания MAC-адресов пользователем.

-

Пример конфигурации

В этом примере узлы — физические машины с двумя NIC. NIC Один — это NIC с маршрутом по умолчанию; NIC Два — NIC без маршрута по умолчанию и без настроенного IP-адреса, используемый исключительно для подсети Underlay. NIC Два соединён с внешним коммутатором.

-

На стороне коммутатора интерфейс, подключённый к NIC Два, должен быть настроен в режиме Trunk с разрешением соответствующих VLAN.

-

Настройте адрес шлюза подсети кластера на соответствующем интерфейсе vlan-interface. При необходимости двойного стека можно одновременно настроить IPv6-адрес шлюза.

-

Если шлюз находится за файрволом, необходимо разрешить доступ от узлов к сети cluster-cidr.

-

Конфигурация NIC сервера не требуется.

Конфигурация коммутатора

Настройка VLAN интерфейса:

Настройка интерфейса, подключённого к NIC Два:

Проверка сетевой связности

Проверьте, может ли NIC Два связаться с адресом шлюза:

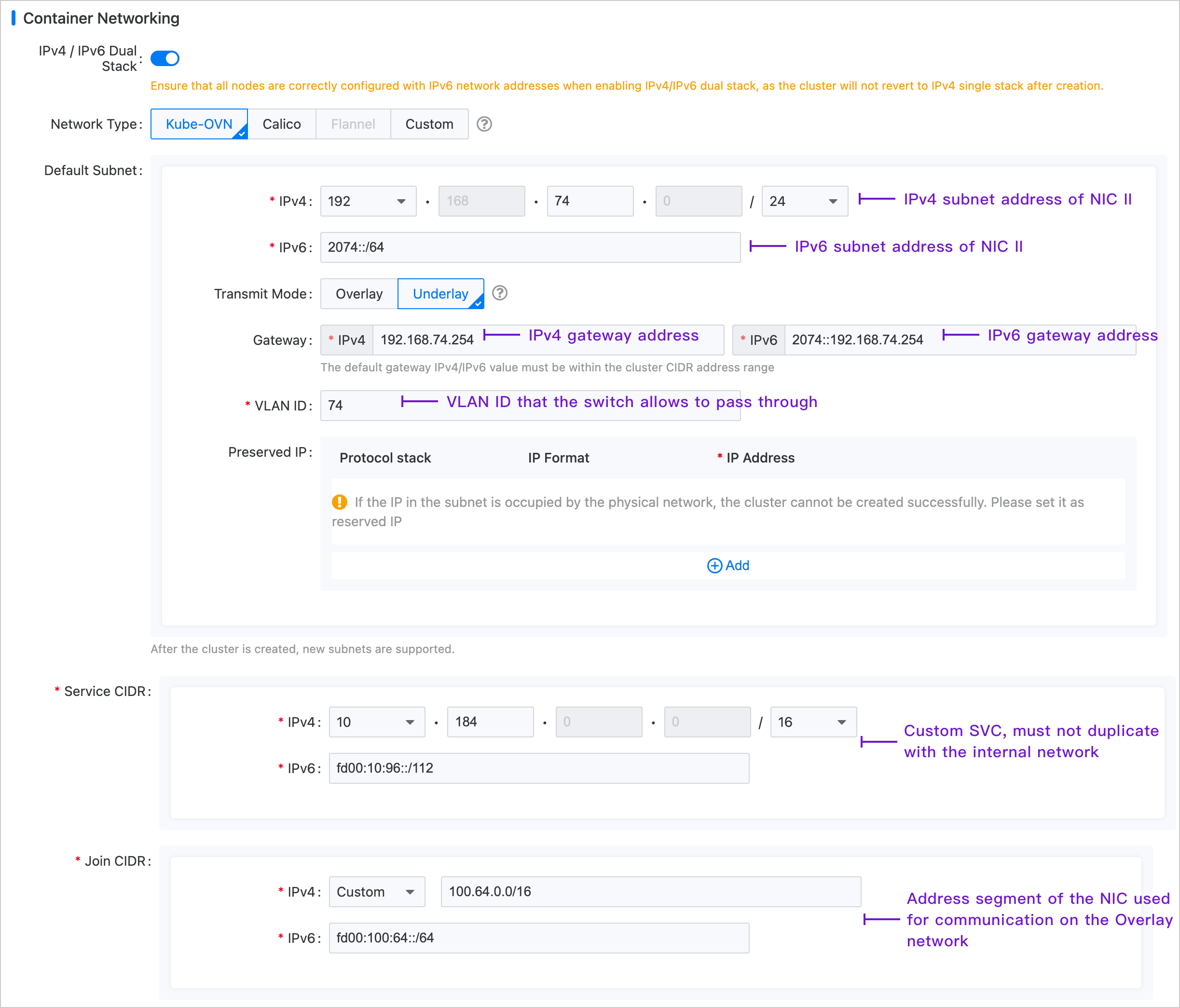

Конфигурация платформы

В левой навигационной панели нажмите Cluster Management > Cluster, затем нажмите Create Cluster. Для подробной процедуры настройки обратитесь к документу Create Cluster, где показана конфигурация сетей контейнеров на изображении ниже.

Примечание: Подсеть Join не имеет практического значения в среде Underlay и служит в основном для последующего создания подсети Overlay, предоставляя диапазон IP-адресов, необходимый для связи между узлами и группами контейнеров.